之前说了网络安全等级保护2级信息系统在安全架构设计方面的一些内容,等保3级在2级的基础上增加了许多的要求,在安全物理环境、安全管理、安全设备等等方面都做了许多要求,例如安全物理环境在物理访问控制,第二级可以配置人员或者安装电子门禁,对进出机房人员进行鉴别,而等保三级要求只要求配置电子门禁。

按照第三级安全保护能力:应能够在统一安全策略下防护免受来自外部有组织的团体、拥有较为丰富资源的威胁源发起的恶意攻击、较为严重的自然灾难,以及其他相当危害程度的威胁所造成的主要资源损害,能够及时发现、监测攻击行为和处置安全事件,在自身遭到损害后,能够较快恢复绝大部分功能。那么根据《信息安全技术 网络安全等级保护基本要求》(GB/T 22239-2019)的要求,第三级信息系统安全防护设计如下:

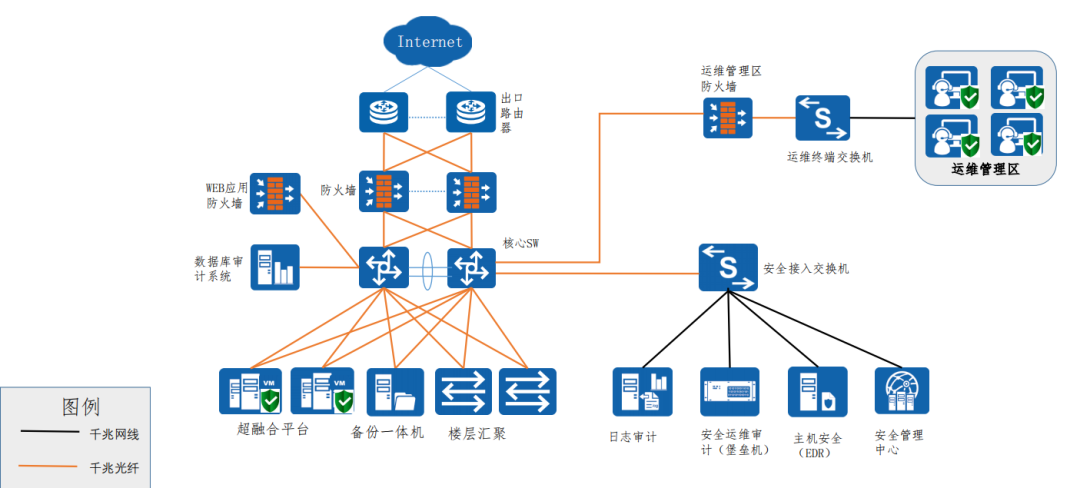

安全设备:增加安全运维审计(堡垒机)、安全管理中心、数据库审计系统、web应用防火墙(部分防火墙集成了web防火墙)

堡垒机主要是将服务器入口进行纳管,统一到一个入口,同时对运维人员的操作进行审计,满足安全审计的要求。数据库审计通过在核心交换机中镜像mirror流量到数据库审计,对数据库的操作进行审计,同时对DROP、delete等高危操作进行拦截。

安全管理中心满足8.1.5.4章节中关于集中管控的要求,将安全设备、网络设备集中到一个平台上,监视其运行状态,同时监控网络链路状态。

web应用防火墙主要拦截针对网站的恶意攻击,例如SQL注入、XSS、CSRF等等,如果预算不足,可以只购买一台,通过在核心交换机中做策略路由方式将访问web服务器的流量引入到web应用防火墙检测后再放行。如果预算充足并且web访问流量较大的情况下,可以购买两台串联进主干链路中。网络架构:相比第二级对链路冗余做了考虑,从路由器到核心交换机形组成双链路,满足8.1.2.1中关于“应提供通信线路、关键网络设备和关键计算设备的硬件冗余,保证系统的可用性”。

业务系统方面:增加了备份一体机,在8.1.4.9章节中明确要求应提供数据备份和恢复功能,并且要提供异地实时备份,在实际的等保测评工作中,如果用户在本地有闲置的服务器或者多余的硬盘,进行本地的数据备份也是可行,可以进行降危,但是备份措施是一定要有的,不能完全没有备份措施。

运维管理区防火墙只是我在设计中加入的,在等保3级中可以不用设置这个防火墙,当然如果预算足够,还是可以加上的,对运维管理区到业务区、安全管理区的流量进行限制。

以上安全架构规划只设计了网络和网络安全架构,机房的物理环境建设和安全管理方面不做考虑。

来源:小石学习笔记