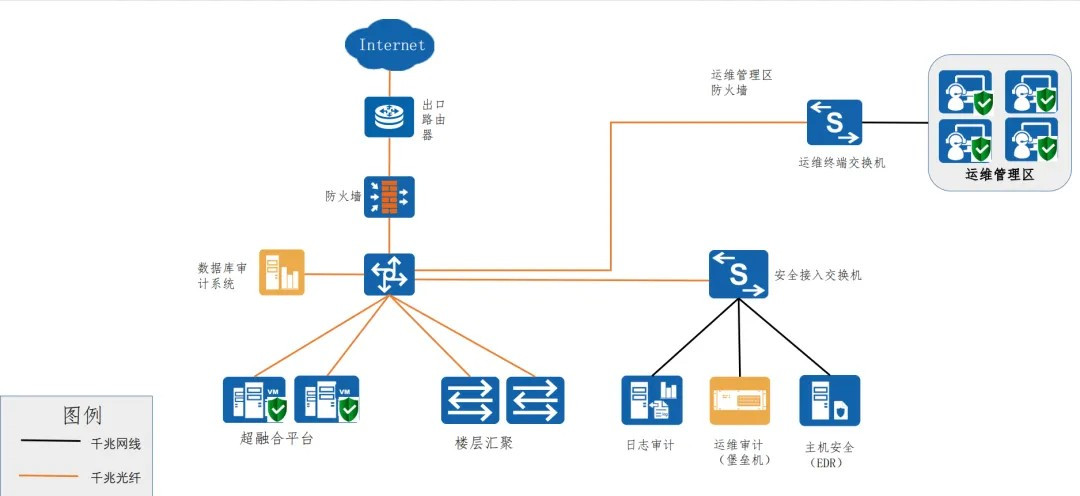

根据《信息安全技术 网络安全等级保护基本要求》(GB/T 22239-2019)的要求可以规划出一个信息系统如果要过等保2级所必要的设备和系统架构设计。

安全设备规划如下:

1、下一代防火墙(NGFW):1台,作为出口防火墙使用,直接抵挡来着外部的攻击,要求集成防病毒AV和IPS入侵防护模块。

2、综合日志审计:1台,收集、汇集安全设备、各个服务器上日志,做到事前查询,事后溯源的作用。

3、终端主机安全(EDR):1套(管理端+若干agent),管理端部署在单独的服务器上或虚拟机,统一纳管所有agent,呈现服务器和终端的安全态势,统一下发策略,管控安全策略。agent部署于所有客户端和服务器,实现病毒查杀、补丁更新、外设管控等功能。

数通设备:

1、路由器:1台,如果预算不足,这部分路由器可以使用出口防火墙作为替代,现在的防火墙基本上都是下一代防火墙,功能齐全,例如OSPF\RIP路由协议,VPN网管等。

2、核心交换机:1台,转发、汇聚整个系统流量,上联防火墙,下联服务器、楼层接入等。

3、接入交换机:若干,根据需要规划,楼层接入交换机、安全设备接入交换机等等

图中的数据库审计系统和堡垒机是增强设备,如果预算不足,可以不用,也可以过等保2级。

安全建议

1、业务区、运维管理区、安全管理区、终端接入区四个部分严格划分VLAN,例如终端接入区只能访问业务区及互联网,不能访问安全管理区和运维管理区。

2、防火墙策略做精做细,不开放any to any的策略,将135-139,445,3389等危险端口做禁止策略,放在第一条。

3、终端、服务器密码策略:位数大于8位,大小写字母,特殊字符,数字必须要有其中3位,可以参考之前的文章适应等保的Windows系统和Linux系统安全加固

4、终端、服务器防火墙尽量都开启,根据业务需要添加策略,尽量做到纵深防御,不然一旦攻击者突破边界防火墙,后端将一马平川。

5、Linux系统尽量使用密钥登录,防止暴露破解,Windows系统开启登录审核事件策略、审核账号登录事件,防火墙严格限制3389端口源地址。

以上假设单纯考虑安全技术方面,安全管理方面的测评内容不做考虑,安全管理方面主要是安全管理制度、安全管理机构、安全管理人员、安全运维管理等等方面。另外机房物理环境也不做考虑。

来源:小石学习笔记